TUGAS PERTEMUAN 3

NAMA :

NASRUL FATIKHIN

NIM :

13160150

KELAS :

13.5A.35

MAKUL :

ADMINISTRASI JARINGAN

Tugas Mandiri

Buatlah jaringan

komputer sesuai dengan skema

jaringan yang

telah ditentukan.

1.

Konfigurasikan Legancy Inter-VLAN Routing.

2. Pastikan VLAN

yang dibentuk dapat saling berkomunikasi.

3.

Dokumentasikan konfigurasi pembuatan jaringan.

4. Upload dokumentasi

jaringan ke dalam blog masing-masing.

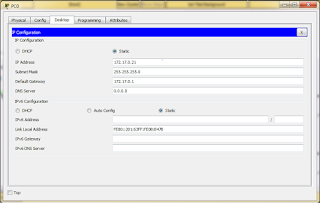

Setting

PC0

IP : 172.17.0.21

Subnett Mask : 255.255.255.0

Default Gateway : 172.17.0.1

Setting

PC0

IP : 172.17.30.23

Subnett Mask : 255.255.255.0

Default Gateway : 172.17.30.1

Setting

Switch

Switch>enable

Switch#configure terminal

Enter configuration commands, one

per line. End with CNTL/Z.

Switch(config)#vlan 10

Switch(config-vlan)#name Sepuluh

Switch(config-vlan)#vlan 30

Switch(config-vlan)#name tigapuluh

Switch(config-vlan)#exit

Switch(config)#interface fa0/1

Switch(config-if)#switchport mode

trunk

Switch(config-if)#exit

Switch(config)#interface fa1/1

Switch(config-if)#switchport mode

trunk

Switch(config-if)#exit

Switch(config)#interface fa2/1

Switch(config-if)#switchport mode

access

Switch(config-if)#switchport access

vlan 10

Switch(config-if)#exit

Switch(config)#interface fa3/1

Switch(config-if)#switchport mode

access

Switch(config-if)#switchport access

vlan 30

Switch(config-if)#exit

Switch(config)#exit

Switch#

%SYS-5-CONFIG_I: Configured from

console by console

Setting Router

Router>enable

Router#configure terminal

Enter configuration commands, one

per line. End with CNTL/Z.

Router(config)#interface fa0/0.10

Router(config-subif)#encapsulation

dot1Q 10

Router(config-subif)#ip add

172.17.0.1 255.255.255.0

Router(config-subif)#exit

Router(config)#interface fa1/0.30

Router(config-subif)#ip add

172.17.30.1 255.255.255.0

Router(config-subif)#exit

Router(config)#interface fa0/0

Router(config-if)#no shut

Router(config-if)#

%LINK-5-CHANGED: Interface

FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol

on Interface FastEthernet0/0, changed state to up

%LINK-5-CHANGED: Interface

FastEthernet0/0.10, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol

on Interface FastEthernet0/0.10, changed state to up

exit

Router(config)#interface fa1/0

Router(config-if)#no shut

Router(config-if)#

%LINK-5-CHANGED: Interface

FastEthernet1/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol

on Interface FastEthernet1/0, changed state to up

%LINK-5-CHANGED: Interface

FastEthernet1/0.30, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol

on Interface FastEthernet1/0.30, changed state to up

exit

Router(config)#