NIM : 13160150

Kelas 13.5A.35

1. WEP ( Wired Equivalent Privacy)

Shared Key atau WEP (Wired Equivalent Privacy) adalah suatu metode pengamanan jaringan nirkabel, disebut juga dengan Shared Key Authentication. Shared Key Authentication adalah metode otentikasi yang membutuhkan penggunaan WEP. Enkripsi WEP menggunakan kunci yang dimasukkan (oleh administrator) ke client maupun access point. Kunci ini harus cocok dari yang diberikan akses point ke client, dengan yang dimasukkan client untuk autentikasi menuju access point.[butuh rujukan] Proses Shared Key Authentication.

- client meminta asosiasi ke access point, langkah ini sama seperti Open System Authentication.

- access point mengirimkan text challenge ke client secara transparan.

- client akan memberikan respon dengan mengenkripsi text challenge dengan menggunakan kunci WEP dan mengirimkan kembali ke access point.

- access point memberi respon atas tanggapan client, akses point akan melakukan decrypt terhadap respon enkripsi dari client untuk melakukan verifikasi bahwa text challenge dienkripsi dengan menggunakan WEP key yang sesuai. Pada proses ini, access point akan menentukan apakah client sudah memberikan kunci WEP yang sesuai. Apabila kunci WEP yang diberikan oleh client sudah benar, maka access point akan merespon positif dan langsung meng-authentikasi client. Namun bila kunci WEP yang dimasukkan client salah, access point akan merespon negatif dan client tidak akan diberi authentikasi. Dengan demikian, client tidak akan terauthentikasi dan tidak terasosiasi.

2. WPA (Wi-fi Protected Access)

WPA adalah pengamanan jaringan nirkabel dengan menggunakan metoda WPA-PSK jika tidak ada authentikasi server yang digunakan. Dengan demikian access point dapat dijalankan dengan mode WPA tanpa menggunakan bantuan komputer lain sebagai server. Cara mengkonfigurasikannya juga cukup sederhana. Perlu diketahui bahwa tidak semua access point akan mempunyai fasilitas yang sama dan tidak semua access point menggunakan cara yang sama dalam mendapatkan Shared-Key yang akan dibagikan ke client.

Selain itu WPA-PSK adalah security yang lebih update dari WEP. WPA-PSK mempunyai decryption yang ada pada WEP. Diklaim WPA-PSK masih bisa dicrack atau disadap, tetapi membutuhkan waktu lebih lama dari WEP. Panjang key adalah 8-63, anda boleh memasukkan 64 hexadecimal atau ASCII(seperti biasa).

3. WPA2

WPA2 adalah sertifikasi produk yang tersedia melalui Wi-Fi Alliance. WPA2 Sertifikasi hanya menyatakan bahwa peralatan nirkabel yang kompatibel dengan standar IEEE 802.11i. WPA2 sertifikasi produk yang secara resmi menggantikan wired equivalent privacy (WEP) dan fitur keamanan lain yang asli standar IEEE 802.11. WPA2 tujuan dari sertifikasi adalah untuk mendukung wajib tambahan fitur keamanan standar IEEE 802.11i yang tidak sudah termasuk untuk produk-produk yang mendukung WPA.

Update WPA2/WPS IE yang mendukung WPA2 fitur berikut:

* WPA2 Enterprise IEEE 802.1X menggunakan otentikasi dan WPA2 Personal menggunakan tombol preshared (PSK).

4. Hostspot Login

Pada Mikrotik terdapat sebuah fitur dimana kita bisa menggunakan sebuah

captive portal (halaman login) sebagai metode authentikasi user yang

ingin terkoneksi ke jaringan. Fitur ini lebih dikenal dengan istilah

'Hotspot'. Sebagian besar tempat untuk public area, seperti cafe, hotel,

bandara, stasiun kereta api, perpustakaan umum banyak menggunakan fitur

hotspot ini.

Dengan hotspot nantinya user akan ditampilkan secara otomatis sebuah halaman login (tergantung dari fitur perangkat dari user) dan disitu diharuskan untuk mengisikan sebuah username dan password yang akan digunakan sebagai authentikasi.

Jika halaman login dari hotspot tidak tertampil maka kita diharuskan untuk melakukan akses website terlebih dahulu kemudian akan di-redirect ke halaman login. Secara default kita harus melakukan akses website dengan port 80 (HTTP). Namun ketika kita melakukan akses website dengan port 443 (HTTPS) maka halaman login tidak tertampil.

Dengan hotspot nantinya user akan ditampilkan secara otomatis sebuah halaman login (tergantung dari fitur perangkat dari user) dan disitu diharuskan untuk mengisikan sebuah username dan password yang akan digunakan sebagai authentikasi.

Jika halaman login dari hotspot tidak tertampil maka kita diharuskan untuk melakukan akses website terlebih dahulu kemudian akan di-redirect ke halaman login. Secara default kita harus melakukan akses website dengan port 80 (HTTP). Namun ketika kita melakukan akses website dengan port 443 (HTTPS) maka halaman login tidak tertampil.

Lalu dengan kondisi

tersebut bagaimana supaya halaman login hotspot dapat tampil walaupun

akses pertama kali menggunakan website HTTPS?

Pada fitur hotspot kita bisa menggunakan halaman login dengan format HTTPS atau

biasa disebut sebagai 'Hotspot HTTPS'. Terdapat perbedaan dengan hotspot yang

biasa, dengan Hotpsot HTTPS kita diharuskan mengaktifkan port 443 pada MikroTik

RouterOS dan menambahkan sertifikat SSL/TLS.

Konfigurasi

Secara umum untuk konfigurasi yang akan dilakukan ada 2, yaitu kita harus menambahkan

SSL Certificate ke MikroTik dan selanjutnya kita setting halaman login hotspot

dengan menggunakan SSL Certificate tersebut. Untuk SSL Certificate sendiri bisa

dibuat secara manual menggunakan fitur di MikroTik atau menggunakan aplikasi OpenSSL.

Jika menggunakan fitur di MikroTik bisa menggunakan script CLI berikut:

Pertama, kita buat CA (Certificate Authority) karena disini kita menggunakan

Self-Sifned Certificate.

/certificate

add name=ca-template common-name=myCa key-usage=key-cert-sign,crl-sign

sign ca-template name=myCa

Kedua, kita buat sertifikat untuk hotspot./certificate

add name=Hotspot-template common-name=Hotspot

sign Hotspot-template ca=myCa name=Hotspot

Ketiga, mengubah sertifikat menjadi Trusted-Certificate./certificate

set [find name=Hotspot] trusted=yes

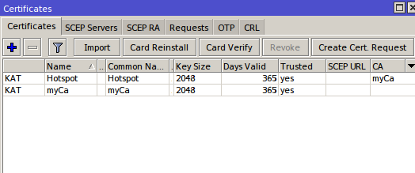

Jika dilihat di menu System --> Certificates maka akan tertampil dua rules seperti

berikut:

Hotspot HTTPs Login

Setelah dibuat SSL Certificate, selanjutnya kita akan mengimplementasikan pada

fitur hotspot. Untuk langkah awalnya kita akan membuat service hotspot seperti

biasa terlebih dahulu. Langkah-langkahnya bisa dilihat pada artikel sebelumnya

disini.

Kemudian untuk langkah-langkah menambahkan SSL Certificate pada hotspot seperti

berikut:

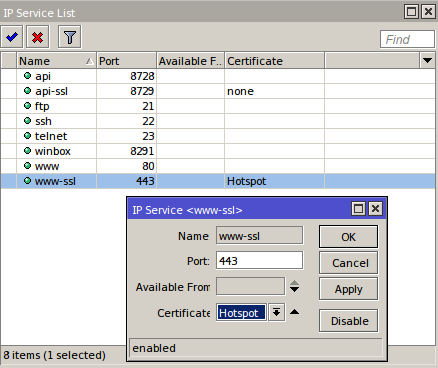

Pertama, kita akan mengaktifkan terlebih dahulu service HTTPS di menu IP --> Services. Dan kemudian juga menambahkan sertifikat yang telah kita buat sebelumnya pada

parameter 'Certificate'.

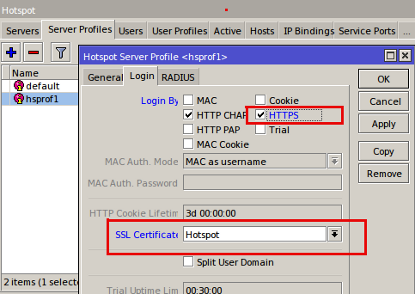

Kedua, Kita akan mengaktifkan HTTPS Login pada hotspot di 'Server Profiles' hotspot.

Selain itu kita juga harus menambahkan sertifikat ke parameter SSL Certificate.

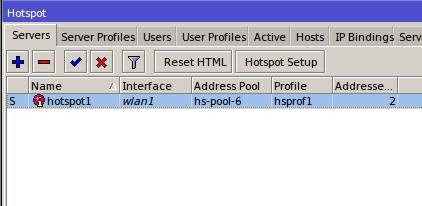

Setelah kedua langkah diatas dilakukan, maka kita bisa lihat pada Server Hotspot

akan terdapat flag 'S' (S - HTTPS).

*) Catatan:

Jika menggunakan sertifikat dengan Self-Signed Certificate maka ketika kita mencoba akses website HTTPS akan muncul peringatan 'SSL Redirect Warning' pada browser. Hal ini disebabkan Certificate Authority (CA) yang kita gunakan tidak dikenal di public karena memang kita buat sendiri menggunakan aplikasi OpenSSL dan fitur Certificate MikroTik.

Untuk menghindari warning tersebut maka kita harus menggunakan SSL Certificate dengan Trusted Certificate Authority, seperti RapidSSL, ComodoSSL, Symantec, ThawteSSL, GeoTrust, dll.

5. Keamanan MAC Address Filtering

Mac address pasti dimiliki oleh setiap Network adapter baik adapter via kabel maupun tanpa kabel. Ketika wireless klien terhubung dengan access point, maka mac address akan terdaftar secara otomatis pada Access point tersebut.

Pada access point inilah sang admin bisa memblok mac address yang bukan merupakan anggota pada jaringannya. Memblok Mac Address juga merupakan bagian dari pengoptimalan dari sistem keamanan jaringan.

MAC Filter

MAC Address Filtering merupakan metoda filtering untuk membatasi hak akses dari MAC Address yang bersangkutan

Hampir setiap wireless access point maupun router difasilitasi dengan keamanan MAC Filtering.

MAC filters ini juga merupakan metode sistem keamanan yang baik dalam WLAN, karena peka terhadap jenis gangguan seperti:

MAC Address Filtering merupakan metoda filtering untuk membatasi hak akses dari MAC Address yang bersangkutan

Hampir setiap wireless access point maupun router difasilitasi dengan keamanan MAC Filtering.

MAC filters ini juga merupakan metode sistem keamanan yang baik dalam WLAN, karena peka terhadap jenis gangguan seperti:

- pencurian pc card dalam MAC filter dari suatu access point

- sniffing terhadap WLAN

Fungsi MAC Filter

MAC filter fungsinya untuk menseleksi komputer mana yang boleh masuk kedalam jaringan berdasarkan MAC Address. Bila tidak terdaftar, tidak akan bisa masuk ke jaringan

MAC filter Address akan membatasi user dalam mengakses jaringan wireless. Alamat MAC dari perangkat komputer user akan didaftarkan terlebih dahulu agar bisa terkoneksi dengan jaringan wireless,

MAC filter fungsinya untuk menseleksi komputer mana yang boleh masuk kedalam jaringan berdasarkan MAC Address. Bila tidak terdaftar, tidak akan bisa masuk ke jaringan

MAC filter Address akan membatasi user dalam mengakses jaringan wireless. Alamat MAC dari perangkat komputer user akan didaftarkan terlebih dahulu agar bisa terkoneksi dengan jaringan wireless,

Kelemahan MAC Filter

MAC Address bisa di ketahui dengan software kisMAC. Setelah diketahui MAC Address bisa ditiru dan tidak konflik walau ada banyak MAC Address sama terkoneksi dalam satu AP.

MAC Address bisa di ketahui dengan software kisMAC. Setelah diketahui MAC Address bisa ditiru dan tidak konflik walau ada banyak MAC Address sama terkoneksi dalam satu AP.

Tidak ada komentar:

Posting Komentar